1. ETIKA KOMPUTER

A. PENGERTIAN

Etika komputer adalah seperangkat asas atau nilai yang berkenaan dengan penggunaan komputer.

Etika komputer berasal dari 2 suku kata yaitu etika (bahasa Yunani: ethos) adalah adat istiadat atau kebiasaan yang baik dalam individu, kelompok maupun masyarakat dan komputer (bahasa Inggris: to compute) merupakan alat yang digunakan untuk menghitung dan mengolah data. Jumlah interaksi manusia dengan komputer yang terus meningkat dari waktu ke waktu membuat etika komputer menjadi suatu peraturan dasar yang harus dipahami oleh masyarakat luas.

B. SEJARAH

Sesuai awal penemuan teknologi computer era 1940-an, perkembangan etika computer juga dimulai dari era tersebut dan secara bertahap berkembang menjadi sebuah disiplin ilmu baru di masa sekarang ini, perkembangan tersebut akan dibagi menjadi bebebrapa tahap seperti yang akan dibahas berikut ini.

a. Era 1940-1950-an

Munculnya etika komputer sebagai sebuah bidang studi dimulai dari professor Nobert Wiener. Selama perang Dunia II(pada awal tahun 1940-an) professor dari MIT ini membantu mengembangkan suatu meriam antipesawat yang mampu menembak jatuh sebuah pesawat tempur yang melintas diatasnya.

Pada perkembangannya, penelitian dibidang etika dan teknologi tersebut akhirnya menciptakan suatu bidang riset baru yang disebut cybernetics atau the science of information feedback system. Konsep cybernetics tersebut dikombinasikan dengan computer digital yang dikembangakan pada waktu itu, membuat wiener akhirnya menarik beberapa kesimpulan etis tentang pemanfaatab teknologi yang sekarang dikenal dengan sebutan Teknologi Informasi (TI).

Pada tahun 1950, Wiener menerbitkan sebuah buku yang monumental, berjudulThe Human Use of Human Beings. Buku wiener ini mencakup beberapa bagian pokok tentang hidup manusia, prinsip-prinsip hokum dan etika di bidang computer. Bagian-bagian pokok dalam buku tersebut adalah sebagai berikut (bynum, 2001):

1. Tujuan hidup manusia.

2. Empat prinsip-prinsip hukum.

3. Metode yang tepat untuk menerapkan etika.

4. Diskusi tentang masalah-masalah pokok dalam etika komputer.

5. Contoh topik kunci tentang etika computer.

b. Era 1960-an

Donn Parker dari SRI internasional Menlo Park California melakukan bebagai riset untuk menguji penggunaan computer yang tidak sah dan tidak sesuai dengan profesionalisme dibidang komputer. Parker melakukan riset dan mengumpulkan berbagai contoh kejahatan computer dan aktivitas lain yang menurutnya tidak pantas dilakukan para professional computer. Parker juga dikenal menjadi pelopor kode etik profesi bagi professional di bidang computer, yang ditandai dengan usahanya pada Kode Etik Profesional yang pertama dilakukan untukassociation for computing machinery (ACM).

c. Era 1970-an

Era ini dimulai ketika sepanjang tahun 1960, Joseph Weizenbaum, ilmuwan computer MIT di Boston, menciptakan suatu program computer yang di sebut ELIZA. Didalam eksperimen pertamanya ELIZA ia ciptakan sebagai tiruan dari “Psychotherapist Rogerian” yang melakukan wawancara dengan pasien yang akan diobatinya. ”Model pengolahan informasi” tentang manuisa yang akan datang dan hubungannya antara manusia dengan mesin. Buku Weizenbaum, Computer Power and Human Reason,1976 menyatakan banyak gagasan dan pemikir terilhami tentang perlunya etika computer. Tahun 1970 karya Walter Maner dengan istilah “computer ethic untuk mengacu pada bidang pemeriksaan yang berhadapan dengan permasalahan etis yang diciptakan oleh pemakaian teknologi computer waktu itu.1970-1980, Maner banyak menghasilkan minat pada kursus tentang etika computer setingkat universitas dan tahun 1978 mempublikasiakn Starter Kit in Computer Ethic,tentang material kurikulum dan padagogi untuk pengajar universitas dalam pengembangan etika computer.

d. Era 1980-an

Tahun 1980-an sejumlah konsekuensi social dan teknologi informasi membahas tentang kejahatan computer yang disebabkan kegagalan system computer,invasi keleluasaan pribadi melalui database computer danperkara pengadilan mengenai kepemilikan perangankat lunak.

Pertengahan 80-an, James Moor dari Dartmouth College menerbitkan artikel yang berjudul “What Is Computer Ethic” dan Deborah Johnson dari Rensselaer Polytechnic Institute menerbitkan buku teks Computer Ethic tahun 1985.

e. Era 1990-an sampai sekarang

Tahun 1990, berbagai pelatihan baru di universitas, pusat riset, konferensi, jurnal, buku teks dan artikel menunjukkan suatu keanekaragaman yang luas tenteng topic tentang etika komputer.para ahli komputer di Iggris, Polandia, Belanda, dan Italia menyelenggarakan ETHICOMP sebagai rangkaian konferensi yang di pimpin oleh Simon Rogerson.konferensi besar tentang etika computer CEPE di pimpin oleh Jeroen Van Hoven, dan di Australia terjadi riset terbesar etika computer di pimpin oleh Chris Simpson dan Yohanes Weckert.perkembangan yang sangat penting adalah peloporan Simon Rogerson dari De MontFort University (UK), yang mendirikan Centre for Computing and Social Reponsibility.

2. ISU – ISU SEPUTAR ETIKA KOMPUTER

a. Kejahatan Komputer

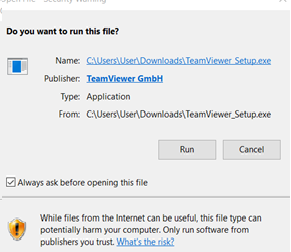

Kejahatan komputer atau computer crime adalah kejahatan yang ditimbulkan karena penggunaan komputer secara ilegal. Kejahatan komputer terus berkembang seiring dengan kemajuan teknologi komputer saat ini. Beberapa jenis kejahatan komputer meliputi Denial of Services (melumpuhkan layanan sebuah sistem komputer), penyebaran virus, spam,carding (pencurian melalui internet) dan lain-lain.

b. Netiket

Internet merupakan aspek penting dalam perkembangan teknologi komputer. Internet merupakan sebuah jaringan yang menghubungkan komputer di dunia sehingga komputer dapat mengakses satu sama lain. Internet menjadi peluang baru dalam perkembangan bisnis, pendidikan, kesehatan, layanan pemerintah dan bidang-bidang lainnya. Melalui internet, interaksi manusia dapat dilakukan tanpa harus bertatap muka. Tingginya tingkat pemakaian internet di dunia melahirkan sebuah aturan baru di bidang internet yaitu netiket. Netiket merupakan sebuah etika acuan dalam berkomunikasi menggunakan internet. Standar netiket ditetapkan oleh IETF (The Internet Engineering Task Force), sebuah komunitas internasional yang terdiri dari operator, perancang jaringan dan peneliti yang terkait dengan pengoperasian internet.

c. E-commerce

Berkembangnya penggunaan internet di dunia berpengaruh terhadap kondisi ekonomi dan perdagangan negara. Melalui internet, transaksi perdagangan dapat dilakukan dengan cepat dan efisien. Akan tetapi, perdagangan melalui internet atau yang lebih dikenal dengan e-commerce ini menghasilkan permasalahan baru seperti perlindungan konsumen, permasalahan kontrak transaksi, masalah pajak dan kasus-kasus pemalsuan tanda tangan digital. Untuk menangani permasalahan tersebut, para penjual dan pembeli menggunakan Uncitral Model Law on Electronic Commerce 1996 sebagai acuan dalam melakukan transaksi lewat internet.

d. Pelanggaran HAKI (Hak Atas Kekayaan Intelektual)

Berbagai kemudahan yang ditawarkan oleh internet menyebabkan terjadinya pelanggaran HAKI seperti pembajakan program komputer, penjualan program ilegal dan pengunduhan ilegal.

e. Tanggung Jawab Profesi

Berkembangnya teknologi komputer telah membuka lapangan kerja baru seperti programmer, teknisi mesin komputer, desainer grafis dan lain-lain. Para pekerja memiliki interaksi yang sangat tinggi dengan komputer sehingga diperlukan pemahaman mendalam mengenai etika komputer dan tanggung jawab profesi yang berlaku.

f. Cyber Ethics

Berkembang pada internet, merupakan suatu jaringan yang menghubungkan computer diseluruh dunia tanpa dibatasi oleh jumlah unit menjadi satu jaringan yang bisa saling mengakses. Menuntut adanya aturan dan prinsip dalam melakukan komunikasi via internet. Salah satuyang dikembangkan adalah Neiket atau Nettiquette, yang merupakan salah satu etika acuan dalam berkomunikasi menggunakan internet.

3. UU ITE NO 11 TAHUN 2008 DAN PERUBAHANNYA UU ITE NO 19 TAHUN 2016

Undang Undang Pemerintah Repubik Indonesia No 19 tahun 2016 Tentang Perubahan Atas Undang Undang Nomor 11 Tahun 2008 Tentang Informasi dan Transaksi Elektronik. Produk hukum ini berisi II Pasal, ditetapkan tanggal 25 November 2016 di Jakarta. Produk hukum ini tercatat dalam Lembaran Negara Republik Indonesia Tahun 2016 no 251.

Undang-Undang Nomor 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (UU ITE) adalah undang-undang pertama di bidang Teknologi Informasi dan Transaksi Elektronik sebagai produk legislasi yang sangat dibutuhkan dan telah menjadi pionir yang meletakkan dasar pengaturan di bidang pemanfaatan Teknologi Informasi dan Transaksi Elektronik.

Perbedaan UU ITE No 11 Tahun 2008 Dan UU ITE Baru

1). Adanya penambahan pasal hak untuk dilupakan, yakni pasal 26.

Pasal itu menjelaskan seseorang boleh mengajukan penghapusan berita terkait dirinya pada masa lalu yang sudah selesai, namun diangkat kembali. Salah satunya seorang tersangka yang terbukti tidak bersalah di pengadilan, maka dia berhak mengajukan ke pengadilan agar pemberitaan tersangka dirinya agar dihapus.

2). Durasi hukuman penjara terkait pencemaran nama baik, penghinaan dan sebagainya dikurangi menjadi di bawah lima tahun. Dengan demikian, berdasarkan Pasal 21 KUHAP, tersangka selama masa penyidikan tak boleh ditahan karena hanya disangka melakukan tindak pidana ringan yang ancaman hukumannya penjara di bawah lima tahun.

3). Tafsir atas Pasal 5 terkait dokumen elektronik sebagai bukti hukum yang sah di pengadilan.

UU ITE yang baru mengikuti putusan Mahkamah Konstitusi yang menyatakan dokumen elektronik yang diperoleh melalui penyadapan (intersepsi) tanpa seizin pengadilan tidak sah sebagai bukti.

4). Penambahan ayat baru dalam Pasal 40.

Pada ayat tersebut, pemerintah berhak menghapus dokumen elektronik yang terbukti menyebarkan informasi yang melanggar undang-undang. Informasi yang dimaksud terkait pornografi, SARA, terorisme, pencemaran nama baik, dan lainnya. Jika situs yang menyediakan informasi melanggar undang-undang merupakan perusahaan media, maka akan mengikuti mekanisme di Dewan Pers. Namun, bila situs yang menyediakan informasi tersebut tak berbadan hukum dan tak terdaftar sebagai perusahaan media (nonpers), pemerintah bisa langsung memblokirnya.

5) Untuk menghindari multitafsir terhadap ketentuan larangan mendistribusikan, mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik bermuatan penghinaan dan/atau pencemaran nama baik pada ketentuan Pasal 27 ayat (3), dilakukan 3 (tiga) perubahan sebagai berikut:

a. Menambahkan penjelasan atas istilah “mendistribusikan, mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik”.

b. Menegaskan bahwa ketentuan tersebut adalah delik aduan bukan delik umum.

c. Menegaskan bahwa unsur pidana pada ketentuan tersebut mengacu pada ketentuan pencemaran nama baik dan fitnah yang diatur dalam KUHP.

6) Menurunkan ancaman pidana pada 2 (dua) ketentuan sebagai berikut:

a. Ancaman pidana penghinaan dan/atau pencemaran nama baik diturunkan dari pidana penjara paling lama 6 (enam) tahun menjadi paling lama 4 (tahun) dan/atau denda dari paling banyak Rp 1 miliar menjadi paling banyak Rp 750 juta.

b. Ancaman pidana pengiriman informasi elektronik berisi ancaman kekerasan atau menakut-nakuti dari pidana penjara paling lama 12 (dua belas) tahun menjadi paling lama 4 (empat) tahun dan/atau denda dari paling banyak Rp 2 miliar menjadi paling banyak Rp 750 juta.

7) Melaksanakan putusan Mahkamah Konstitusi terhadap 2 (dua) ketentuan sebagai berikut:

a. Mengubah ketentuan Pasal 31 ayat (4) yang semula mengamanatkan pengaturan tata cara intersepsi atau penyadapan dalam Peraturan Pemerintah menjadi dalam Undang-Undang.

b. Menambahkan penjelasan pada ketentuan Pasal 5 ayat (1) dan ayat (2) mengenai keberadaan Informasi Elektronik dan/atau Dokumen Elektronik sebagai alat bukti hukum yang sah.

8) Melakukan sinkronisasi ketentuan hukum acara pada Pasal 43 ayat (5) dan ayat (6) dengan ketentuan hukum acara pada KUHAP, sebagai berikut:

a. Penggeledahan dan/atau penyitaan yang semula harus mendapatkan izin Ketua Pengadilan Negeri setempat, disesuaikan kembali dengan ketentuan KUHAP.

b. Penangkapan penahanan yang semula harus meminta penetapan Ketua Pengadilan Negeri setempat dalam waktu 1×24 jam, disesuaikan kembali dengan ketentuan KUHAP.

9) Memperkuat peran Penyidik Pegawai Negeri Sipil (PPNS) dalam UU ITE pada ketentuan Pasal 43 ayat (5):

a. Kewenangan membatasi atau memutuskan akses terkait dengan tindak pidana teknologi informasi;

b. Kewenangan meminta informasi dari Penyelenggara Sistem Elektronik terkait tindak pidana teknologi informasi.

10) Menambahkan ketentuan mengenai “right to be forgotten” atau “hak untuk dilupakan” pada ketentuan Pasal 26, sebagai berikut:

a. Setiap Penyelenggara Sistem Elektronik wajib menghapus Informasi Elektronik yang tidak relevan yang berada di bawah kendalinya atas permintaan orang yang bersangkutan berdasarkan penetapan pengadilan.

b. Setiap Penyelenggara Sistem Elektronik wajib menyediakan mekanisme penghapusan Informasi Elektronik yang sudah tidak relevan.

11) Memperkuat peran Pemerintah dalam memberikan perlindungan dari segala jenis gangguan akibat penyalahgunaan informasi dan transaksi elektronik dengan menyisipkan kewenangan tambahan pada ketentuan Pasal 40:

a. Pemerintah wajib melakukan pencegahan penyebarluasan Informasi Elektronik yang memiliki muatan yang dilarang;

b. Pemerintah berwenang melakukan pemutusan akses dan/atau memerintahkan kepada Penyelenggara Sistem Elektronik untuk melakukan pemutusan akses terhadap Informasi Elektronik yang memiliki muatan yang melanggar hukum.

Berikut adalah isi dari perubahan dalam Revisi UU ITE Tahun 2008:

| NO |

ISSUE |

MATERI PERUBAHAN |

MANFAAT |

| Masyarakat |

Pemerintah |

| 1. |

Menghindarkan dari serta merta adanya penahanan |

Menurunkan pidana penjara paling lama 6 (enam) tahun menjadi paling lama 4 (empat) tahun terkait dengan perbuatan pidana penghinaan dan/atau pencemaran nama baik (Pasal 27 ayat (3)) |

– Tidak dilakukan penahanan selama proses hukum sampai dengan berkekuatan hukum tetap (inkrah) |

– Memberikan penerapan hukum yang berkeadilan dan berkeseimbangan |

| Menurunkan pidana penjara paling lama 12 (dua belas) tahun menjadi paling lama 4 (empat) tahun terkait dengan perbuatan pidana ancaman kekeresan atau menakut-nakuti (Pasal 29) |

– Tidak dilakukan penahanan selama proses hukum sampai dengan berkekuatan hukum tetap (inkrah) |

– Memberikan penerapan hukum yang berkeadilan dan berkeseimbangan |

| 2. |

“Right to be forgotten” atau “hak untuk dilupakan” |

Kewajiban menghapus Informasi Elektronik yang tidak relevan yang berada di bawah kendalinya atas permintaan orang yang bersangkutan berdasarkan penetapan pengadilan |

– Rehabilitasi dan pemulihan nama baik |

– Memberikan prinsip keadilan bagi masyarakat |

| 3. |

Memberi penegasan terhadap apa yang dituntut oleh masyakarat agar pemerintah berperan memberikan perlindungan masyarakat dari konten negatif |

Pencegahan penyebarluasan Informasi Elektronik yang memiliki muatan yang dilarang sesuai dengan ketentuan peraturan perundang-undangan |

– Terlindunginya masyarakat dari konten-konten negatif

– Terjaganya norma dan sendi kehidupan yang mengedepankan nilai dan budaya bangsa |

– Melindungi kepentingan umum dari segala gangguan sebagai akibat penyalahgunaan informasi elektronik |

| 4. |

Tindak lanjut atas Putusan MK mengenai Tata Cara Intersepsi |

Pengaturan tata cara intersepsi atau penyadapan sebelumnya diamanatkan dalam Peraturan Pemerintah menjadi dalam Undang-Undang |

– Perlindungan terhadap Hak Asasi Masyarakat |

– Terselenggaranya tata cara intersepsi yang dilakukan APH dalam melakukan intersepsi berdasarkan kewenangannya |

| 5. |

Penegasan bukti hukum yang sah dari hasil Intersepsi adalah Intersepsi yang dilakukan dalam rangka penegakan hukum atas permintaan APH |

Informasi Elektronik dan/atau Dokumen Elektronik sebagai alat bukti hukum yang sah termasuk Informasi Elektronik dan/atau Dokumen Elektronik berupa hasil intersepsi atau penyadapan atau perekaman yang merupakan bagian dari penyadapan harus dilakukan dalam rangka penegakan hukum atas permintaan kepolisian, kejaksaan, dan/atau institusi lainnya yang kewenangannya ditetapkan berdasarkan undang-undang. |

– Perlindungan terhadap masyarakat atas Informasi Elektronik dan/atau Dokumen Elektronik yang dijadikan sebagai alat bukti dari hasil kegiatan intersepsi atau penyadapan atau perekeman yang tidak sah |

– Mendapatkan penegasan keberadaan bukti hukum Informasi Elektronik dan/atau Dokumen Elektronik sebagai alat bukti |

Pada tahun 2016, pemerintah mengeluarkan Undang-Undang Nomor 19 Tahun 2016 tentang Perubahan atas Undang-Undang Nomor 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (“UU 19/2016”). UU 19/2016 tersebut dikeluarkan pemerintah untuk melengkapi kekurangan yang ada pada pasal-pasal dalam Undang-Undang Nomor 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (“UU 11/2008”) yang cenderung multitafsir dan tumpang tindih dengan peraturan hukum lain. Adapun perubahan yang terdapat dalam UU 19/2016 sebagai berikut:

| Pasal |

Perubahan |

| Pasal 1 |

Penambahan 1 angka, yaitu definisi mengenai “Penyelenggara Sistem

Elektronik” |

| Pasal 26 |

Penambahan 3 ayat, yaitu adanya kewajiban Penyelenggara Sistem Elektronik dan ketentuan mengenai tata cara penghapusan Informasi Elektronik dan/atau Dokumen Elektronik diatur dalam peraturan pemerintah (hak untuk dilupakan). |

| Pasal 31 |

Perubahan pada ayat (2) dan ayat (3) terkait intersepsi dan penyadapan. |

| Pasal 40 |

Penambahan 2 ayat, perubahan pada ayat (6), dan Penjelasan ayat (1) terkait

kewajiban Pemerintah untuk melakukan pencegahan penyebarluasan dan

penggunaan Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan yang dilarang sesuai dengan ketentuan peraturan perundang-undangan; dan kewenangan Pemerintah untuk melakukan pemutusan akses. |

| Pasal 43 |

Perubahan pada ayat (2), ayat (3), ayat (5), ayat (6), ayat (7), dan ayat (8), serta penambahan satu ayat. Pasal ini mengenai kewenangan Penyidik Pejabat Pegawai Negeri Sipil (PPNS), serta pelaksanaan tugas dan wewenangnya. |

| Pasal 45 |

Perubahan terkait dengan ketentuan pidana terhadap pelanggaran dalam Pasal 27 ayat (3) mengenai penghinaan atau pencemaran nama baik, dan penegasan tindak pidana penghinaan atau pencemaran nama baik

merupakan delik aduan. |

| Pasal 45A dan Pasal 45B |

Penambahan 2 Pasal, yaitu Pasal 45A dan Pasal 45B. Penambahan pasal-pasal ini terkait teknis penulisan dalam UU. |

| Penjelasan Pasal 5 |

Perubahan dalam Penjelasan sebagai implikasi dari Putusan Mahkamah

Konstitusi. |

| Penjelasan Pasal 27 |

Perubahan dalam Penjelasan yang memasukkan definisi dari kata/frasa

“mendistribusikan”, “mentransmisikan”, dan frasa “membuat dapat diakses”, serta menegaskan bahwa ketentuan mengenai pencemaran nama baik dan/atau fitnah, serta pemerasan dan/atau pengancaman

mengacu pada Kitab Undang-undang Hukum Pidana (KUHP). |

4. ATURAN YANG MENGATUR TENTANG TEKNOLOGI INFORMASI DAN KOMUNIKASI DI INDONESIA

1. Undang-Undang Nomor 11 Tahun 2008 Tentang Internet & Transaksi Elektronik (ITE) Undang-undang ini, yang telah disahkan dan diundangkan pada tanggal 21 April 2008, walaupun sampai dengan hari ini belum ada sebuah PP yang mengatur mengenai teknis pelaksanaannya, namun diharapkan dapat menjadi sebuah undang-undang cyber atau cyberlaw guna menjerat pelaku-pelaku cybercrime yang tidak bertanggungjawab dan menjadi sebuah payung hukum bagi masyarakat pengguna teknologi informasi guna mencapai sebuah kepastian hukum.

a.Pasal 27 UU ITE tahun 2008 : Setiap orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya informasi elektronik dan/atau dokumen elektronik yang memiliki muatan yang melanggar kesusilaan. Ancaman pidana pasal 45(1) KUHP. Pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp 1.000.000.000,00 (satu miliar rupiah). Diatur pula dalam KUHP pasal 282 mengenai kejahatan terhadap kesusilaan.

b.Pasal 28 UU ITE tahun 2008 : Setiap orang dengan sengaja dan tanpa hak menyebarkan berita bohong dan menyesatkan yang mengakibatkan kerugian konsumen dalam transaksi elektronik.

c.Pasal 29 UU ITE tahun 2008 : Setiap orang dengan sengaja dan tanpa hak mengirimkan informasi elektronik dan/atau dokumen elektronik yang berisi ancaman kekerasaan atau menakut-nakuti yang dutujukkan secara pribadi (Cyber Stalking). Ancaman pidana pasal 45 (3) Setiap orang yang memenuhi unsur sebagaimana dimaksud dalam pasal 29 dipidana dengan pidana penjara paling lama 12 (dua belas) tahun dan/atau denda paling banyak Rp 2.000.000.000,- (dua miliar rupiah)

d.Pasal 30 UU ITE tahun 2008 ayat 3 : Setiap orang dengan sengaja dan tanpa hak atau melawan hukum mengakses computer dan/atau system elektronik dengan cara apapun dengan melanggar, menerobos, melampaui, atau menjebol system pengaman (cracking, hacking, illegal access). Ancaman pidana pasal 46 ayat 3 setiap orang yang memebuhi unsure sebagaimana dimaksud dalam pasal 30 ayat 3 dipidana dengan pidana penjara paling lama 8 (delapan) dan/atau denda paling banyak Rp 800.000.000,00 (delapan ratus juta rupiah).

e.Pasal 33 UU ITE tahun 2008 : Setiap orang dengan sengaja dan tanpa hak atau melawan hukum melakukan tindakan apa pun yang berakibat terganggunya system elektronik dan/atau mengakibatkan system elektronik menjadi tidak bekerja sebagaiman mestinya.

f. Pasal 34 UU ITE tahun 2008 : Setiap orang dengan sengaja dan tanpa hak atau melawan hukum memproduksi, menjual, mengadakan untuk digunakan, mengimpor, mendistribusikan, menyediakan atau memiliki.

g. Pasal 35 UU ITE tahun 2008 : Setiap orang dengan sengaja dan tanpa hak atau melawan hukum melakukan manipulasi, penciptaan, perubahan, penghilangan, pengrusakan informasi elektronik dan/atau dokumen elektronik dengan tujuan agar informasi elektronik dan/atau dokumen elektronik tersebut seolah-olah data yang otentik (Phising = penipuan situs).

2. Kitab Undang Undang Hukum Pidana

Pasal 362 KUHP yang dikenakan untuk kasus carding.

Pasal 378 KUHP dapat dikenakan untuk penipuan.

Pasal 335 KUHP dapat dikenakan untuk kasus pengancaman dan pemerasan yang dilakukan melalui e-mail yang dikirimkan oleh pelaku untuk memaksa korban melakukan sesuatu sesuai dengan apa yang diinginkannya.

Pasal 311 KUHP dapat dikenakan untuk kasus pencemaran nama baik dengan menggunakan media Internet.

Pasal 303 KUHP dapat dikenakan untuk menjerat permainan judi yang dilakukan secara online di Internet dengan penyelenggara dari Indonesia.

Pasal 282 KUHP dapat dikenakan untuk penyebaran pornografi.

Pasal 282 dan 311 KUHP dapat dikenakan untuk kasus penyebaran foto atau film pribadi seseorang.

Pasal 406 KUHP dapat dikenakan pada kasus deface atau hacking yang membuat sistem milik orang lain.

3. Undang-Undang No 19 Tahun 2002 tentang Hak Cipta.

Menurut Pasal 1 angka (8) Undang – Undang No 19 Tahun 2002 tentang Hak Cipta, program komputer adalah sekumpulan intruksi yang diwujudkan dalam bentuk bahasa, kode, skema ataupun bentuk lain yang apabila digabungkan dengan media yang dapat dibaca dengan komputer akan mampu membuat komputer bekerja untuk melakukan fungsi-fungsi khusus atau untuk mencapai hasil yang khusus, termasuk persiapan dalam merancang intruksi-intruksi tersebut.

4. Undang-Undang No 36 Tahun 1999 tentang Telekomunikasi Menurut Pasal 1 angka (1) Undang – Undang No 36 Tahun 1999, Telekomunikasi adalah setiap pemancaran, pengiriman, dan/atau penerimaan dan setiap informasi dalam bentuk tanda-tanda, isyarat, tulisan, gambar, suara, dan bunyi melalui sistem kawat, optik, radio, atau sistem elektromagnetik lainnya.

5. Undang-Undang No 8 Tahun 1997 tentang Dokumen Perusahaan Undang-Undang No. 8 Tahun 1997 tanggal 24 Maret 1997 tentang Dokumen Perusahaan, pemerintah berusaha untuk mengatur pengakuan atas mikrofilm dan media lainnya (alat penyimpan informasi yang bukan kertas dan mempunyai tingkat pengamanan yang dapat menjamin keaslian dokumen yang dialihkan atau ditransformasikan. Misalnya Compact Disk – Read Only Memory (CD – ROM), dan Write – Once -Read – Many (WORM), yang diatur dalam Pasal 12 Undang-Undang tersebut sebagai alat bukti yang sah.

6. Undang-Undang No 25 Tahun 2003 tentang Perubahan atas Undang-Undang No. 15 Tahun 2002 tentang Tindak Pidana Pencucian Uang Jenis tindak pidana yang termasuk dalam pencucian uang (Pasal 2 Ayat (1) Huruf q). Penyidik dapat meminta kepada bank yang menerima transfer untuk memberikan identitas dan data perbankan yang dimiliki oleh tersangka tanpa harus mengikuti peraturan sesuai dengan yang diatur dalam Undang-Undang Perbankan.

7. Undang-Undang No 15 Tahun 2003 tentang Pemberantasan Tindak Pidana Terorisme Undang-Undang ini mengatur mengenai alat bukti elektronik sesuai dengan Pasal 27 huruf b yaitu alat bukti lain berupa informasi yang diucapkan, dikirimkan, diterima, atau disimpan secara elektronik dengan alat optik atau yang serupa dengan itu. Digital evidence atau alat bukti elektronik sangatlah berperan dalam penyelidikan kasus terorisme. karena saat ini komunikasi antara para pelaku di lapangan dengan pimpinan atau aktor intelektualnya dilakukan dengan memanfaatkan fasilitas di Internet untuk menerima perintah atau menyampaikan kondisi di lapangan karena para pelaku mengetahui pelacakan terhadap Internet lebih sulit dibandingkan pelacakan melalui handphone. Fasilitas yang sering digunakan adalah e-mail dan chat room selain mencari informasi dengan menggunakan search engine serta melakukan propaganda melalui bulletin board atau mailing list.

Sumber :

https://id.wikipedia.org/wiki/Etika_komputer

https://fajarabiz.wordpress.com/2011/03/26/etika-komputer-sejarah-dan-perkembangannya/

http://iariadi.web.id/perubahan-atas-undang-undang-nomor-11-tahun-2oo8-tentang-informasi-dan-transaksi-elektronik/

https://news.detik.com/berita/d-3356235/ini-7-poin-utama-revisi-uu-ite-yang-mulai-diberlakukan-hari-ini

http://destukurniadi97.blogspot.co.id/2016/12/perbedaan-uu-ite-no-11-tahun-2008-dan.html

http://bagaskororizky.blogspot.co.id/2017/04/perbedaan-uu-no-11-tahun-2008-uu-ite.html

http://eptikcyberproject.blogspot.co.id/2015/05/undang-undang-ite.html